Intrusiounsdetektiounssystem (IDS)ass wéi de Scout am Netzwierk, d'Haaptfunktioun ass et, d'Intrusiounsverhalen ze fannen an en Alarm ze schécken. Andeems den Netzwierkverkéier oder den Hostverhalen a Echtzäit iwwerwaacht gëtt, vergläicht et déi virdefinéiert "Attacksignaturbibliothéik" (wéi bekannte Viruscode, Hacker-Attackmuster) mat der "normaler Verhalensbasislinn" (wéi normal Zougangsfrequenz, Dateniwwerdroungsformat), an ausléist direkt en Alarm a späichert e detailléierte Logbuch soubal eng Anomalie fonnt gëtt. Zum Beispill, wann en Apparat dacks probéiert, de Serverpasswuert mat Brute-Force ze knacken, identifizéiert den IDS dëst anormalt Login-Muster, schéckt séier Warninformatiounen un den Administrateur a späichert Schlësselbeweiser wéi d'IP-Adress vum Attack an d'Zuel vun de Versich, fir Ënnerstëtzung fir spéider Traçabilitéit ze bidden.

Jee no der Installatiounsplaz kënnen IDS haaptsächlech an zwou Kategorien agedeelt ginn. Netzwierk-IDS (NIDS) ginn op Schlësselknueten vum Netzwierk (z.B. Gateways, Switchen) installéiert, fir den Traffic vum ganze Netzwierksegment ze iwwerwaachen an Attackverhalen tëscht verschiddene Geräter z'entdecken. Mainframe-IDS (HIDS) ginn op engem eenzege Server oder Terminal installéiert a konzentréiere sech op d'Iwwerwaachung vum Verhalen vun engem spezifeschen Host, wéi z.B. Dateimodifikatioun, Prozessstart, Portbelaaschtung, etc., wat d'Intrusioun fir en eenzegen Apparat präzis erfassen kann. Eng E-Commerce-Plattform huet eemol en anormalen Datenfloss duerch NIDS festgestallt - eng grouss Zuel vun Benotzerinformatioune goufen iwwer onbekannt IP-Adressen am Groussen a Ganzen erofgelueden. No enger rechtzäiteger Warnung huet den techneschen Team d'Schwachstelle séier geséchert an Datenleckage-Accidenter vermeit.

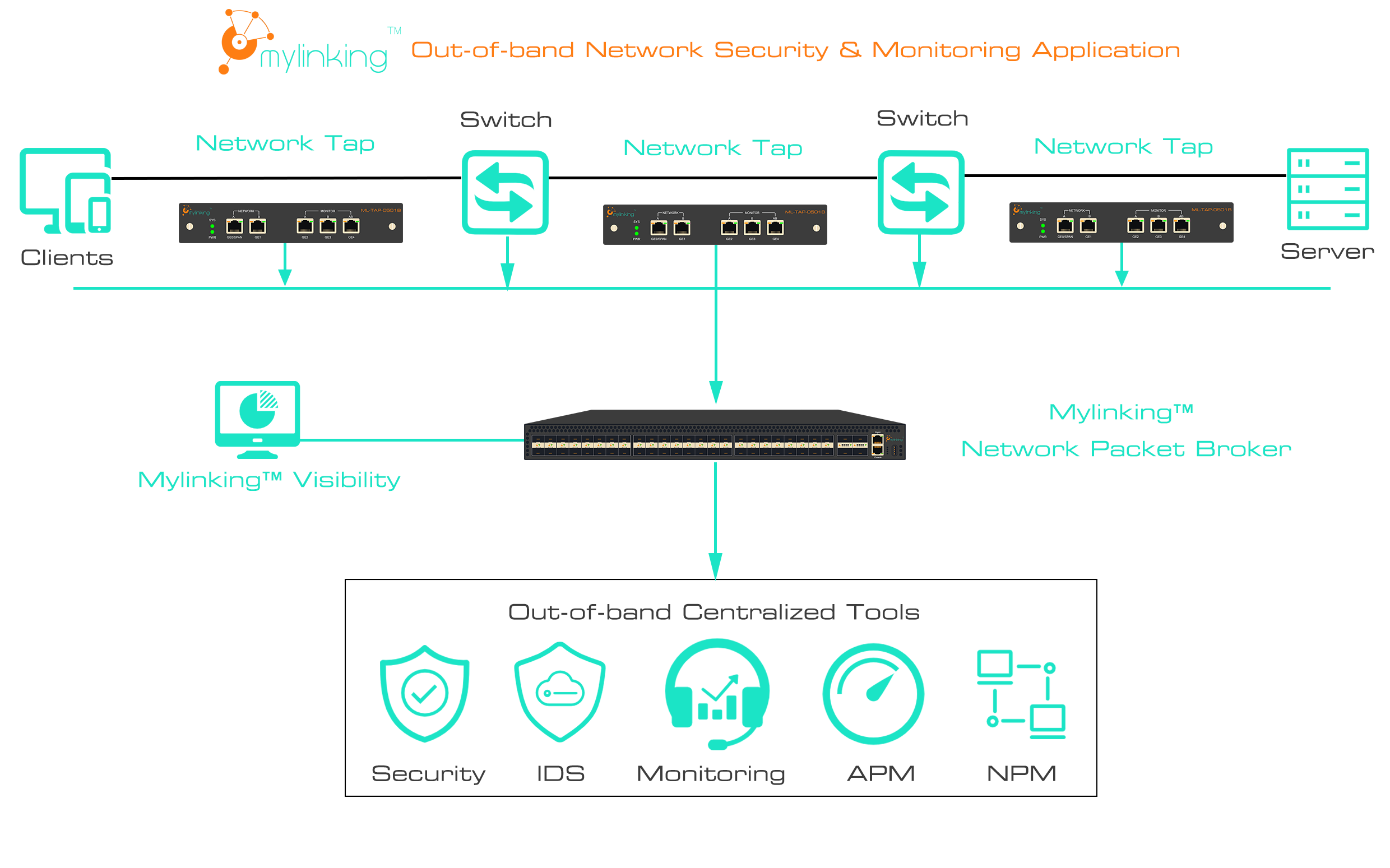

Mylinking™ Network Packet Brokers Applikatioun am Intrusion Detection System (IDS)

Intrusiounsschutzsystem (IPS)ass de "Schutzhändler" am Netzwierk, wat d'Fäegkeet erhéicht, Attacken aktiv ofzefänken op Basis vun der Detektiounsfunktioun vum IDS. Wann béiswëlleg Verkéier festgestallt gëtt, kann et Echtzäit-Blockéierungsoperatiounen duerchféieren, wéi z. B. anormal Verbindungen ofbriechen, béiswëlleg Paketen ofbriechen, IP-Adressen vun Attacken blockéieren asw., ouni op d'Interventioun vum Administrateur ze waarden. Zum Beispill, wann IPS d'Iwwerdroung vun engem E-Mail-Uschloss mat de Charakteristike vun engem Ransomware-Virus identifizéiert, wäert et d'E-Mail direkt offänken, fir ze verhënneren, datt de Virus an dat internt Netzwierk kënnt. Am Fall vun DDoS-Attacken kann et eng grouss Zuel vu gefälschte Ufroen erausfilteren an den normale Betrib vum Server garantéieren.

D'Verteidegungskapazitéit vun IPS baséiert op engem "Echtzäit-Äntwertmechanismus" an engem "intelligenten Upgrade-System". Modern IPS aktualiséiert d'Attacksignaturdatenbank reegelméisseg fir déi lescht Hacker-Attackmethoden ze synchroniséieren. E puer High-End-Produkter ënnerstëtzen och "Verhalensanalyse a Léieren", déi automatesch nei an onbekannt Attacken (wéi Zero-Day-Exploits) identifizéiere kënnen. En IPS-System, dat vun enger Finanzinstitutioun benotzt gëtt, huet eng SQL-Injektiounsattack mat enger net opgedeckter Schwachstelle fonnt a blockéiert, andeems et déi anormal Datebankufrofrequenz analyséiert huet, wat d'Manipulatioun vun den Haapttransaktiounsdaten verhënnert huet.

Obwuel IDS an IPS ähnlech Funktiounen hunn, ginn et wichteg Ënnerscheeder: aus der Perspektiv vun der Roll ass IDS "passiv Iwwerwaachung + Alarméierung" an intervenéiert net direkt am Netzwierkverkéier. Et ass gëeegent fir Szenarien, déi e komplette Audit brauchen, awer de Service net beaflosse wëllen. IPS steet fir "aktiv Verteidegung + Ënnerbriechung" a kann Attacken a Echtzäit ofgefaangen, awer et muss sécher stellen, datt et den normale Verkéier net falsch aschätzt (falsch Positiver kënnen Ënnerbriechungen am Service verursaachen). A prakteschen Uwendungen "kooperéiere" se dacks -- IDS ass verantwortlech fir d'Iwwerwaachung an d'Späichere vu Beweiser ëmfaassend fir d'Attacksignaturen fir IPS ze ergänzen. IPS ass verantwortlech fir d'Offangen a Echtzäit, d'Verteidegung vu Bedrohungen, d'Reduzéierung vu Verloschter, déi duerch Attacken verursaacht ginn, an d'Bildung vun engem komplette Sécherheetszoumaache vun "Detektioun-Verteidegung-Verfollegbarkeet".

IDS/IPS spillt eng wichteg Roll a verschiddene Szenarien: an Heemnetzwierker kënnen einfach IPS-Funktiounen, wéi z. B. d'Attack-Interceptioun, déi a Router agebaut ass, sech géint üblech Portscans a béiswëlleg Links schützen; am Firmennetz ass et néideg, professionell IDS/IPS-Geräter anzesetzen, fir intern Serveren an Datenbanken virun gezielten Attacken ze schützen. A Cloud-Computing-Szenarien kënnen Cloud-native IDS/IPS sech un elastesch skalierbar Cloud-Server upassen, fir anormalen Traffic tëscht Tenants z'entdecken. Mat der kontinuéierlecher Verbesserung vun Hacker-Attackmethoden entwéckelt sech IDS/IPS och a Richtung vun "KI-intelligenter Analyse" an "multidimensionaler Korrelatiounsdetektioun", wat d'Verteidegungsgenauegkeet an d'Reaktiounsgeschwindegkeet vun der Netzwierksécherheet weider verbessert.

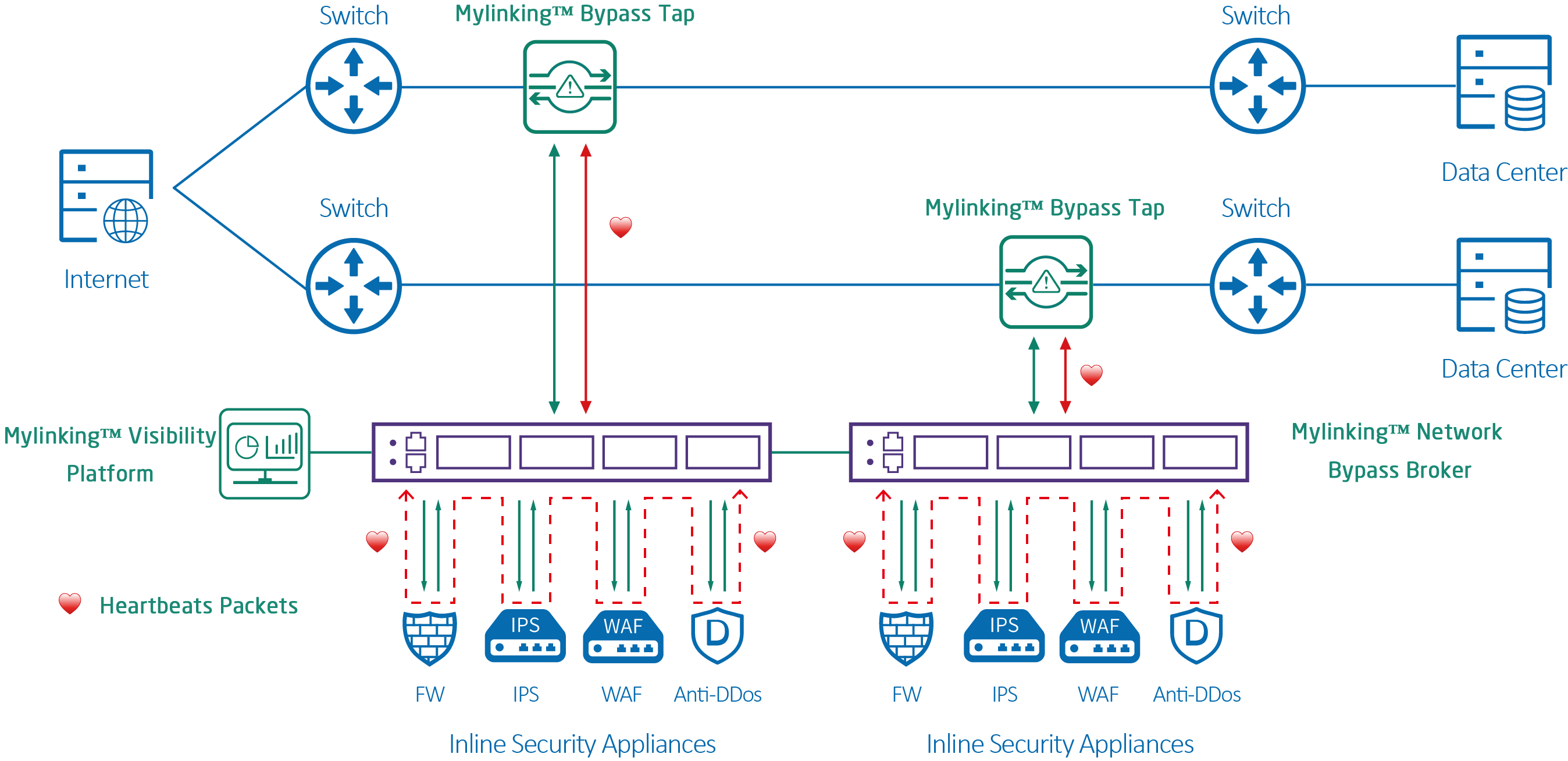

Mylinking™ Network Packet Brokers Applikatioun am Intrusion Prevention System (IPS)

Zäitpunkt vun der Verëffentlechung: 22. Oktober 2025