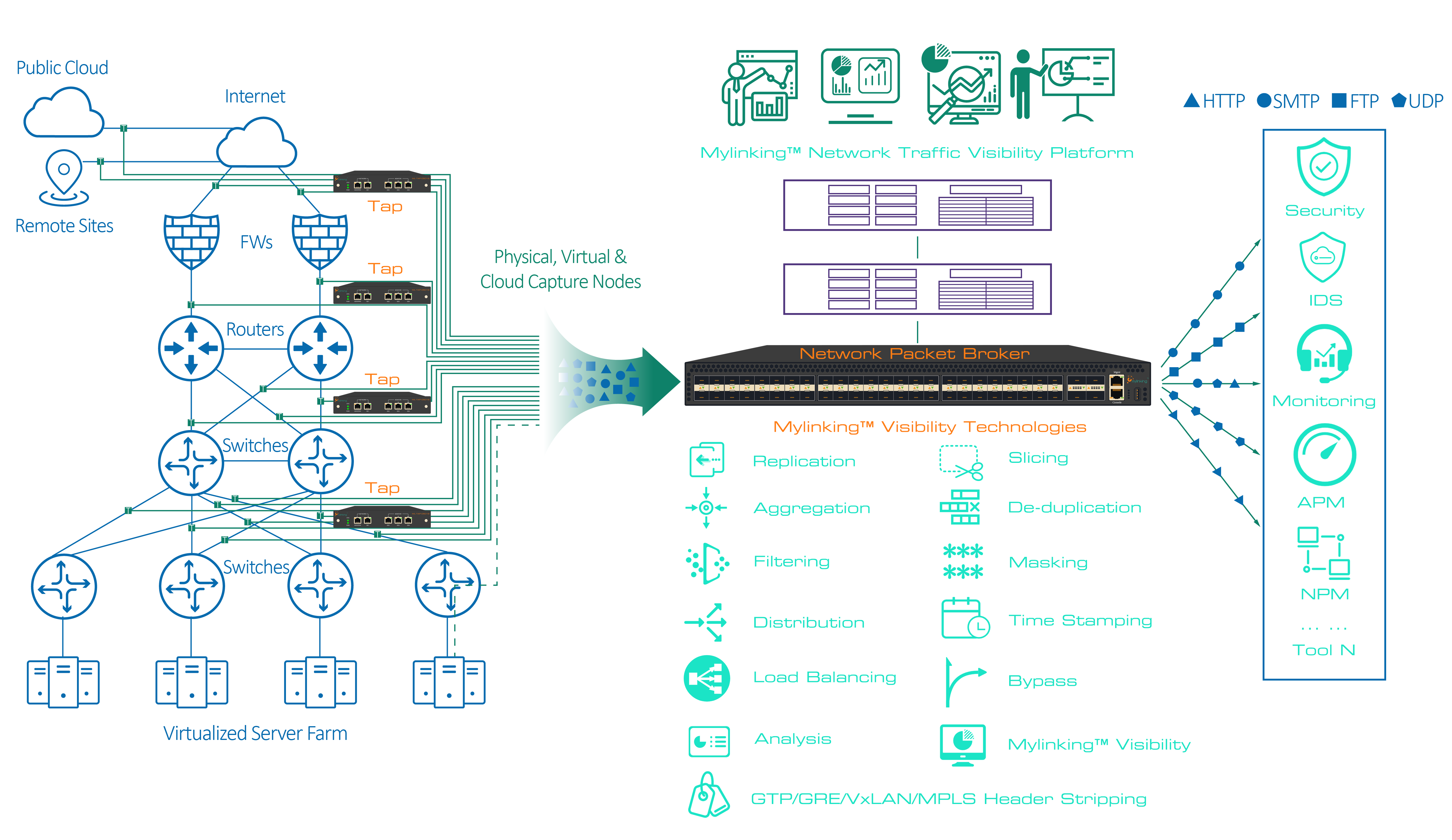

An den haitegen komplexen, schnelle an dacks verschlësselten Netzwierkëmfeld ass et vun essentiellem Wäert fir eng ëmfaassend Visibilitéit fir Sécherheet, Performance-Iwwerwaachung a Konformitéit.Netzwierkpaketbroker (NPBs)hunn sech vun einfachen TAP-Aggregatoren zu sophistikéierten, intelligenten Plattformen entwéckelt, déi essentiell sinn fir d'Iwwerschwemmung vun Trafficdaten ze verwalten an dofir ze suergen, datt d'Iwwerwaachungs- a Sécherheetsinstrumenter effektiv funktionéieren. Hei ass e detailléierte Bléck op hir wichtegst Applikatiounsszenarien a Léisungen:

Kärproblem, dat NPBen léisen:

Modern Netzwierker generéieren enorm Quantitéiten u Verkéier. Kritesch Sécherheets- a Monitoring-Tools (IDS/IPS, NPM/APM, DLP, Forensik) direkt mat Netzwierkverbindungen (iwwer SPAN-Ports oder TAPs) ze verbannen ass ineffizient an dacks net machbar wéinst:

1. Iwwerbelaaschtung vun Tools: Tools gi mat irrelevanten Traffic iwwerschwemmt, Paketen falen a Gefore verpassen.

2. Ineffizienz vun Tools: Tools verschwenden Ressourcen andeems se duebel oder onnéideg Daten veraarbechten.

3. Komplex Topologie: Verdeelt Netzwierker (Datenzentren, Cloud, Filialen) maachen zentraliséiert Iwwerwaachung eng Erausfuerderung.

4. Verschlësselungsblann Flecken: Tools kënnen de verschlësselte Verkéier (SSL/TLS) net ouni Entschlësselung iwwerpréiwen.

5. Limitéiert SPAN-Ressourcen: SPAN-Ports verbrauchen Switch-Ressourcen a kënnen dacks net mam volle Line-Rate-Traffic ëmgoen.

NPB-Léisung: Intelligent Verkéiersmediatioun

NPBs sëtzen tëscht Netzwierk-TAPs/SPAN-Ports an den Iwwerwaachungs-/Sécherheetsinstrumenter. Si handelen als intelligent "Verkéierspolizisten" a maachen:

1. Aggregatioun: Kombinéiert Traffic vu verschiddene Linken (physesch, virtuell) a konsolidéierte Feeds.

2. Filteren: Selektiv nëmmen relevanten Traffic un spezifesch Tools weiderleeden, baséiert op Critèren (IP/MAC, VLAN, Protokoll, Port, Applikatioun).

3. Lastausgleich: Verdeelt de Verkéiersfloss gläichméisseg iwwer verschidde Instanze vum selwechten Tool (z.B. geclustert IDS-Sensoren) fir Skalierbarkeet a Widderstandsfäegkeet.

4. Deduplikatioun: Eliminéiert identesch Kopie vu Paketen, déi op redundante Linken erfaasst goufen.

5. Packet Slicing: Paketen ofkierzen (Payload ewechhuelen) wärend Header erhale bleiwen, Bandbreet fir Tools reduzéiert ginn, déi nëmme Metadaten brauchen.

6. SSL/TLS Entschlësselung: Verschlësselte Sessiounen (mat Schlësselen) ofschléissen, Kloertext-Verkéier un Inspektiounsinstrumenter presentéieren an dann nei verschlësselen.

7. Replikatioun/Multicasting: Dee selwechte Trafficstroum gläichzäiteg un verschidde Tools schécken.

8. Fortgeschratt Veraarbechtung: Metadatenextraktioun, Flowgeneratioun, Zäitstempelung, Maskéierung vu sensiblen Donnéeën (z.B. PII).

Fannt hei fir méi iwwer dëst Modell ze wëssen:

Mylinking™ Netzwierkpaketbroker (NPB) ML-NPB-3440L

16*10/100/1000M RJ45, 16*1/10GE SFP+, 1*40G QSFP an 1*40G/100G QSFP28, Max. 320Gbps

Detailéiert Applikatiounsszenarien & Léisungen:

1. Verbesserung vun der Sécherheetsiwwerwaachung (IDS/IPS, NGFW, Threat Intel):

○ Szenario: Sécherheetsinstrumenter gi vum héije Volumen un Ost-West-Verkéier am Datenzentrum iwwerfuerdert, wouduerch Paketen fale gelooss ginn a Bedrohungen duerch lateral Beweegunge verpasst ginn. Verschlësselten Verkéier verstoppt béiswëlleg Notzlaaschten.

○ NPB-Léisung:Aggregéierten Traffic vu kriteschen Intra-DC-Links.

* Granulär Filter uwenden, fir nëmme verdächteg Trafficsegmenter (z.B. net-Standardports, spezifesch Subnetzer) un den IDS ze schécken.

* Lastausgleich iwwer e Cluster vun IDS-Sensoren.

* SSL/TLS-Entschlësselung duerchféieren a Kloertext-Traffic un d'IDS/Threat Intel Plattform fir eng grëndlech Inspektioun schécken.

* Deduplizéiert Traffic vu redundante Weeër.Resultat:Méi héich Detektiounsquote vu Bedrohungen, reduzéiert falsch Negativer, optimiséiert Notzung vu Ressourcen an IDS.

2. Optimiséierung vun der Performance Monitoring (NPM/APM):

○ Szenario: D'Tools fir d'Iwwerwaachung vun der Netzwierkleistung hunn Schwieregkeeten, Daten vun Honnerte vu verstreeten Verbindungen (WAN, Filialen, Cloud) ze korreléieren. Déi komplett Pakett-Erfassung fir APM ass ze deier an ze bandbreetintensiv.

○ NPB-Léisung:

* Aggregéierten Traffic vu geografesch verdeelten TAPs/SPANs op e zentraliséierten NPB-Fabric.

* Filtert den Traffic fir nëmmen applikatiounsspezifesch Flëss (z.B. VoIP, kritesch SaaS) un APM-Tools ze schécken.

* Benotzt Packet Slicing fir NPM-Tools, déi haaptsächlech Flow-/Transaktiounstiming-Daten (Headers) brauchen, wat de Bandbreetverbrauch däitlech reduzéiert.

* Replizéiere Schlësselleistungsmetrikstréim op souwuel NPM- wéi och APM-Tools.Resultat:Ganzheetlech, korreléiert Leeschtungsvue, reduzéiert Werkzeugkäschten, miniméiert Bandbreet-Overhead.

3. Cloud-Visibilitéit (Ëffentlech/Privat/Hybrid):

○ Szenario: Mangel u nativen TAP-Zougang an ëffentleche Clouds (AWS, Azure, GCP). Schwieregkeeten beim Erfassen an der Leedung vum Traffic vu virtuelle Maschinnen/Container op Sécherheets- an Iwwerwaachungsinstrumenter.

○ NPB-Léisung:

* Virtuell NPBs (vNPBs) an der Cloud-Ëmfeld implementéieren.

* vNPBs tippen op virtuelle Switch-Traffic of (z.B. iwwer ERSPAN, VPC Traffic Mirroring).

* Filteren, aggregéieren a Lastverdeelung vum Ost-West- an Nord-Süd-Cloud-Verkéier.

* Leet relevante Verkéier sécher zréck op physesch NPBs oder Cloud-baséiert Iwwerwaachungsinstrumenter.

* Integratioun mat Cloud-nativen Visibilitéitsservicer.Resultat:Konsequent Sécherheetshaltung a Performance-Iwwerwaachung iwwer Hybrid-Ëmfeld, wouduerch d'Limiten vun der Cloud-Visibilitéit iwwerwonne ginn.

4. Datenverloschtpräventioun (DLP) & Konformitéit:

○ Szenario: DLP-Tools mussen den ausgehenden Traffic op sensibel Donnéeën (PII, PCI) iwwerpréiwen, awer si gi mat irrelevanten internen Traffic iwwerschwemmt. D'Konformitéit erfuerdert d'Iwwerwaachung vu spezifesche reglementéierten Datenflëss.

○ NPB-Léisung:

* Filtert den Traffic fir nëmmen erausgehend Fléiss (z.B. fir den Internet oder spezifesch Partner) un den DLP-Motor ze schécken.

* Deep-Packet-Inspection (DPI) op der NPB uwenden, fir Flëss mat reglementéierten Datentypen z'identifizéieren an se fir den DLP-Tool ze prioriséieren.

* Sensibel Donnéeën (z.B. Kreditkartennummeren) a Paketen verstoppenvirdrunun manner kritesch Iwwerwaachungsinstrumenter fir d'Konformitéitsprotokolléierung schécken.Resultat:Méi effizienten DLP-Betrib, manner falsch Positiver, vereinfacht Konformitéitsauditen, verbessert Dateschutz.

5. Netzwierkforensik & Troubleshooting:

○ Szenario: D'Diagnos vun engem komplexe Performanceproblem oder enger Datenverletzung erfuerdert eng komplett Paketerfassung (PCAP) vu verschiddene Punkten iwwer Zäit. D'Manuell Ausléise vu Captures ass lues; alles ze späicheren ass onpraktesch.

○ NPB-Léisung:

* NPBe kënnen den Traffic kontinuéierlech pufferen (mat Linnenrate).

* Konfiguréiert Ausléiser (z.B. spezifesch Feelerbedingung, Trafficspëtz, Bedrohungsalarm) op der NPB, fir automatesch relevant Traffic op en ugeschlossene Paketerfassungsapparat ze erfassen.

* Filtert den Traffic, deen un den Erfassungsapparat geschéckt gëtt, vir, fir nëmmen dat Néidegst ze späicheren.

* Replizéiert de kritesche Verkéiersstroum op den Erfassungsapparat ouni d'Produktiounsinstrumenter ze beaflossen.Resultat:Méi séier duerchschnëttlech Zäit bis zur Léisung (MTTR) fir Ausfäll/Verletzungen, gezielt forensesch Erfaassungen, reduzéiert Späicherkäschten.

Iwwerleeungen a Léisunge fir d'Ëmsetzung:

○Skalierbarkeet: Wielt NPBs mat genuch Portdicht an Duerchsatz (1/10/25/40/100GbE+) fir aktuellen an zukünftegen Traffic ze handhaben. Modular Chassis bidden dacks déi bescht Skalierbarkeet. Virtuell NPBs skaléieren elastesch an der Cloud.

○Resilienz: Implementéiert redundant NPBs (HA-Pairen) a redundant Weeër zu Tools. Séchert d'Zoustandssynchroniséierung an HA-Setups. Notzt NPB-Loadbalancing fir Tool-Resilienz.

○Gestioun & Automatiséierung: Zentraliséiert Gestiounskonsolen si wichteg. Sicht no APIen (RESTful, NETCONF/YANG) fir d'Integratioun mat Orchestratiounsplattformen (Ansible, Puppet, Chef) a SIEM/SOAR-Systemer fir dynamesch Politikännerungen op Basis vun Alarmer.

○Sécherheet: Séchert d'NPB-Verwaltungsinterface. Kontrolléiert den Zougang rigoréis. Wann Dir den Traffic entschlësselt, gitt sécher datt Dir strikt Schlësselverwaltungsrichtlinne a sécher Kanäl fir de Schlësseltransfer hutt. Iwwerleet Iech, sensibel Donnéeën ze maskéieren.

○Toolintegratioun: Sécherstellen, datt den NPB déi erfuerderlech Toolkonnektivitéit ënnerstëtzt (physesch/virtuell Schnëttstellen, Protokoller). Kompatibilitéit mat spezifeschen Toolufuerderungen iwwerpréiwen.

Also,Netzwierkpaketbrokersinn net méi optional Luxus; si sinn fundamental Infrastrukturkomponenten fir eng handlungsfäeg Netzwierkvisibilitéit an der moderner Ära z'erreechen. Andeems se den Traffic intelligent aggregéieren, filteren, load balancéieren an veraarbechten, ermächtegen NPBs Sécherheets- an Iwwerwaachungsinstrumenter fir mat maximaler Effizienz an Effektivitéit ze funktionéieren. Si briechen Visibilitéitssiloen of, iwwerwannen d'Erausfuerderunge vun der Skalierung an der Verschlësselung a bidden letztendlech d'Kloerheet, déi néideg ass fir Netzwierker ze sécheren, optimal Leeschtung ze garantéieren, Konformitéitsufuerderungen ze erfëllen a Problemer séier ze léisen. D'Ëmsetzung vun enger robuster NPB-Strategie ass e wichtege Schrëtt fir e méi observéierbart, séchert a resilient Netzwierk opzebauen.

Zäitpunkt vun der Verëffentlechung: 07. Juli 2025